有很多想要转行网络安全或者选择网络安全专业的人在进行决定之前一定会有的问题:什么样的人适合学习网络安全?我适不适合学习网络安全?

会产生这样的疑惑并不奇怪,毕竟网络安全这个专业在2017年才调整为国家一级学科,而且大众对于网络安全的认知度不高,了解最多的可能就是个人信息泄露或者社区经常宣传的国家反诈APP。正是因为知之甚少,所以会产生这一系列的疑问。

到底什么人适合学习网络安全呢?大名鼎鼎的“TK教主”就曾经提到过,做安全的人应该是“猥琐”的,当然这里的“猥琐”并不是贬义,而是会利用各种“奇淫巧技”“另辟蹊径”的意思,就是能够通过这些不一样的奇思妙想找到系统和软件设计、实现里面的“边边角角”,找到被大家忽悠的地方。

另外,学习网络安全的人通常都喜欢“抬杠”。做安全是一种把安全概念加入到设计实现中去,一种作为第三方审视系统的设计和实现,后一种就有点“挑毛病”的意思了,而且挑的“毛病”可能别人觉得不重要,还要“说服”别人。

适合学习网络安全的人也喜欢“瞎看”,安全是一个攻防对抗的过程,相对来说,易攻难守,因为防御是一个系统的事情,攻击只需要一个点一条路就能突破,新的角度看问题可能就有新的发现,甚至是降维打击。

适合学习网络安全的人肯定是“爱钻研”的,安全防御讲究系统、纵深,这就导致做安全肯定很繁琐,攻击的角度也是一样,需要研究和尝试大量的角度,在层层防御里面找到蛛丝马迹,所以对系统原理、编程语言、底层架构了解的越多越容易发现问题。

以上这些特点只是初步判定自己是否适合学习网络安全,但并不绝对。因为有很多特质会在学习的过程中耳濡目染,不知不觉就能够贴合网络安全人员的职业习惯,有可能会在学习的过程中越来越熟练,自然也就越来越适合。

也就是说,以上所说的特质并不能完全决定你适不适合学习网络安全。如果你没有前面所说的特质,后面的学习过程中还是可以培养出一些相关的专业素养,也有助于我们再学习的过程中越来越适合这个专业。以下这些素养都是可以进行培养的:

**逻辑性强。**信息安全是指对整个局域网的安全防护,包括防火墙、安全网关、入侵检测、入侵防御、加密机等等。思维要清晰,调整先后顺序,考虑连贯性,这些都可以对逻辑思维能力进行锻炼。

**探索性强。**学习网络安全专业就一定会涉及到安全防护方面的工作,主要目的是防止信息被非法泄露、更改、破坏或者使信息被非法的系统识别、控制。这些都是具有挑战性的工作,需要不断的发现漏洞、修复漏洞。

**有耐心。**学习网络安全免不了要学习编程敲代码,虽然不多,但是有代码的地方就会有bug,如果看不懂代码,那么一个很简单的bug就会浪费一小时、一天、甚至一个星期的时间。所以需要有足够的耐心来学习编程,也需要有足够的耐心来一点一点排查各种情况发生的原因,然后找到原因解决bug。

**善于交流。**很多工作都是需要团队合作的,网络安全专业也一样,除了交流技术经验,还需要多方面打交道,例如需要了解甲方的需求,然后同时表达自己的观点和想法。一个内向的人很有可能在这个过程中能变得侃侃而谈。

**思想正确。**互联网对于政治、经济和文化的影响不言而喻,保障网络安全已经成为了各国重要的议题。网络攻击从最初的自发式、分散式的攻击专向专业化的有组织的行为,呈现出攻击工具专业化、目的商业化、行为组织化的特点。网络安全相关的工作涉及到公司以及国家的信息安全,身兼重任,工作的时候会更注意道德底线和法律底线。

所以,如果你对网络安全感兴趣,即使没有天生的特质也可以一试,很多人都是在学习网络安全的过程中慢慢锻炼的。接下来,简单说说如何学习网络安全?

零基础入门

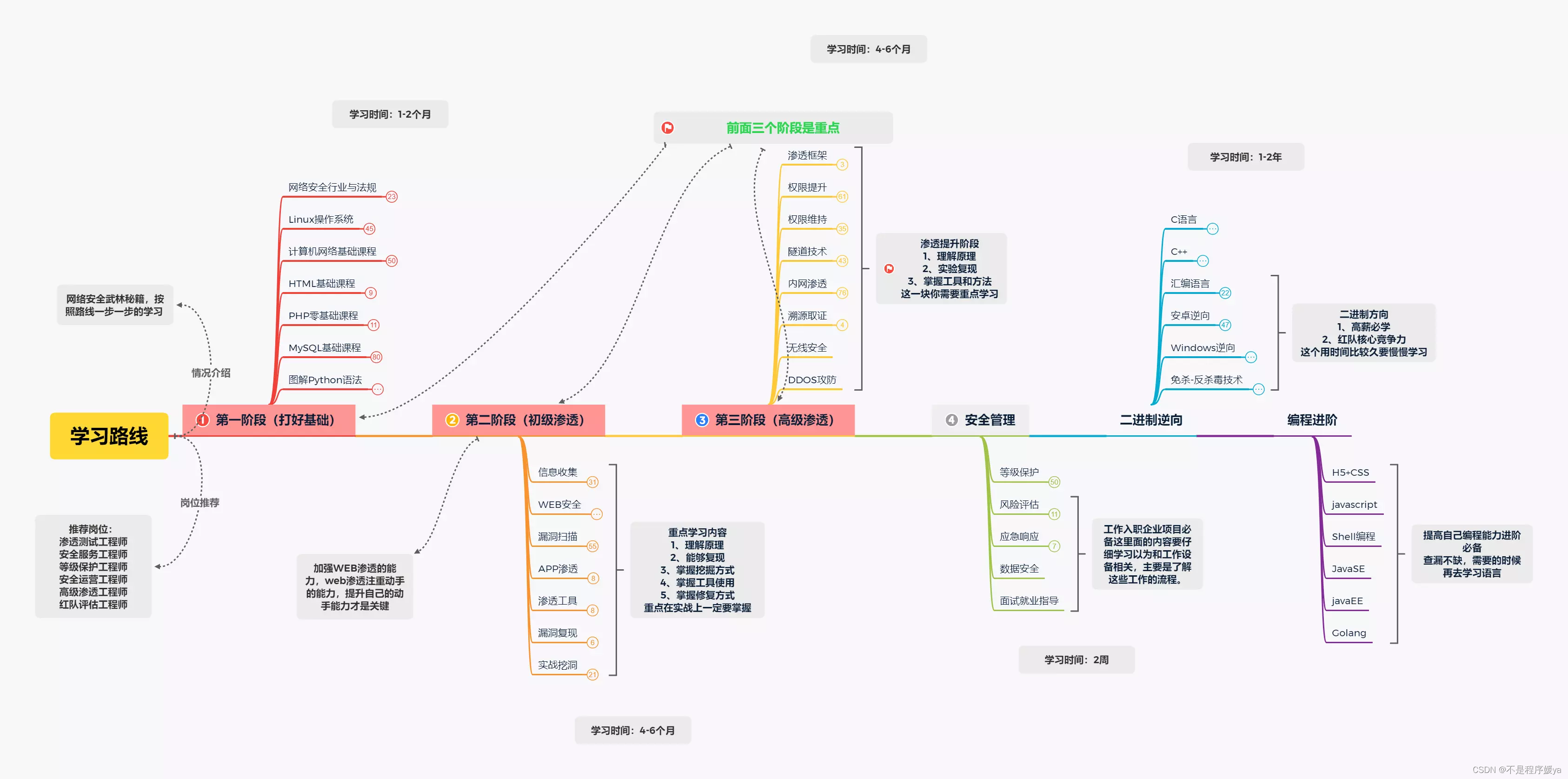

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

怎么学?

我们落到具体的技术点上来,网络安全学习路线,整体学习时间大概半年左右,具体视每个人的情况而定。

如果你把每周要学的内容精细化到这种程度,你还会担心学不会,入不了门吗,其实说到底就是学了两个月,但都是东学一下,西学一下,什么内容都是浅尝辄止,没有深入进去,所以才会有学了2个月,入不了门这种感受。

1、Web安全相关概念(2周)

- 熟悉基本概念(SQL注入、上传、XSS、CSRF、一句话木马等);

- 通过关键字(SQL注入、上传、XSS、CSRF、一句话木马等)进行Google/SecWiki;

- 阅读《精通脚本黑客》,虽然很旧也有错误,但是入门还是可以的;

- 看一些渗透笔记/视频,了解渗透实战的整个过程,可以Google(渗透笔记、渗透过程、入侵过程等);

2、熟悉渗透相关工具(3周)

- 熟悉AWVS、sqlmap、Burp、nessus、chopper、nmap、Appscan等相关工具的使用;

- 了解该类工具的用途和使用场景,先用软件名字Google/SecWiki;

- 下载无后门版的这些软件进行安装;

- 学习并进行使用,具体教材可以在SecWiki上搜索,例如:Brup的教程、sqlmap;

- 待常用的这几个软件都学会了可以安装音速启动做一个渗透工具箱;

3、渗透实战操作(5周)

掌握渗透的整个阶段并能够独立渗透小型站点。 网上找渗透视频看并思考其中的思路和原理,关键字(渗透、SQL注入视频、文件上传入侵、数据库备份、dedecms漏洞利用等等);

- 自己找站点/搭建测试环境进行测试,记住请隐藏好你自己;

- 思考渗透主要分为几个阶段,每个阶段需要做那些工作;

- 研究SQL注入的种类、注入原理、手动注入技巧;

- 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等;

- 研究XSS形成的原理和种类,具体学习方法可以Google/SecWiki;

- 研究Windows/Linux提权的方法和具体使用;

4、关注安全圈动态(1周)

- 关注安全圈的最新漏洞、安全事件与技术文章;

- 通过SecWiki浏览每日的安全技术文章/事件;

- 通过Weibo/twitter关注安全圈的从业人员(遇到大牛的关注或者好友果断关注),天天抽时间刷一下;

- 通过feedly/鲜果订阅国内外安全技术博客(不要仅限于国内,平时多注意积累),没有订阅源的可以看一下SecWiki的聚合栏目;

- 养成习惯,每天主动提交安全技术文章链接到SecWiki进行积淀;

- 多关注下最新漏洞列表,推荐几个:exploit-db、CVE中文库、Wooyun等,遇到公开的漏洞都去实践下。

- 关注国内国际上的安全会议的议题或者录像,推荐SecWiki-Conference;

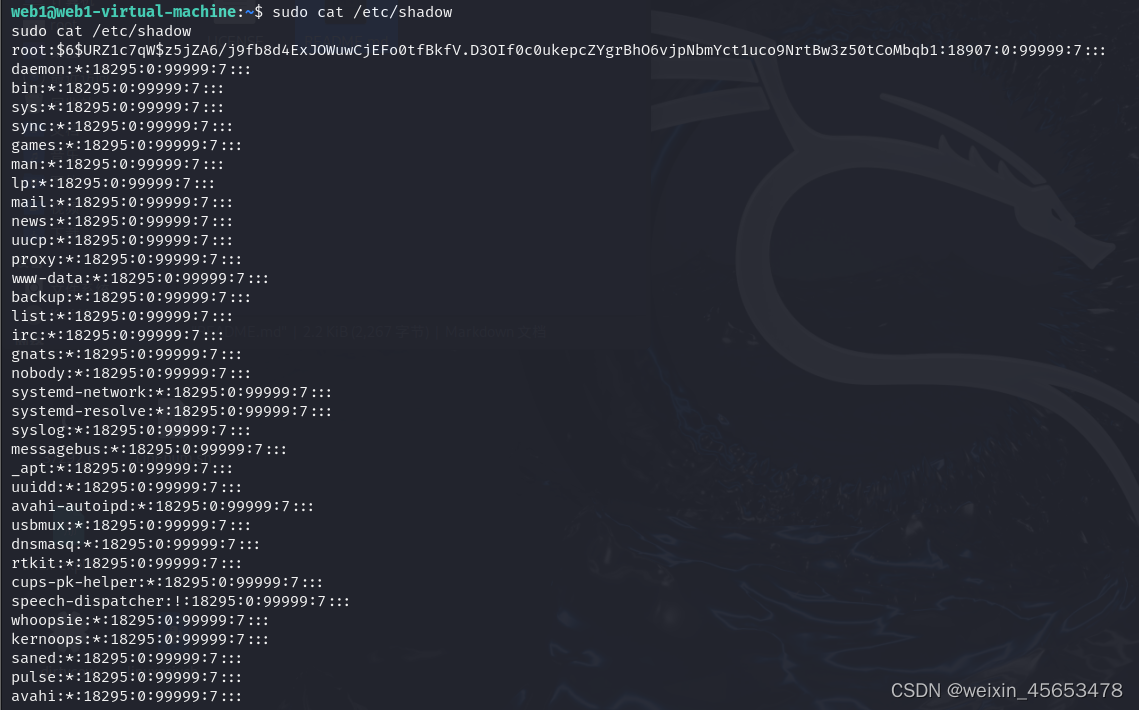

5、熟悉Windows/Kali Linux(3周)

- 学习Windows/Kali Linux基本命令、常用工具;

- 熟悉Windows下的常用的cmd命令,例如:ipconfig,nslookup,tracert,net,tasklist,taskkill

- 等;

- 熟悉Linux下的常用命令,例如:ifconfig,ls,cp,mv,vi,wget,service,sudo等;

- 熟悉Kali Linux系统下的常用工具,可以参考SecWiki《Web Penetration Testing with Kali Linux》、《Hacking with Kali》等;

- 熟悉metasploit工具,可以参考SecWiki、《Metasploit渗透测试指南》;

6、服务器安全配置(3周)

- 学习服务器环境配置,并能通过思考发现配置存在的安全问题;

- Windows2003/2008环境下的IIS配置,特别注意配置安全和运行权限,;

- Linux环境下的LAMP的安全配置,主要考虑运行权限、跨目录、文件夹权限等;

- 远程系统加固,限制用户名和口令登陆,通过iptables限制端口;

- 配置软件Waf加强系统安全,在服务器配置mod_security等系统;

- 通过Nessus软件对配置环境进行安全检测,发现未知安全威胁;

7、脚本编程学习(4周)

- 选择脚本语言Perl/Python/PHP/Go/Java中的一种,对常用库进行编程学习;

- 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

- Python编程学习,学习内容包含:语法、正则、文件、网络、多线程等常用库,推荐《Python核心编程》,不要看完;

- 用Python编写漏洞的exp,然后写一个简单的网络爬虫;

- PHP基本语法学习并书写一个简单的博客系统,参见《PHP与MySQL程序设计(第4版)》、视频;

- 熟悉MVC架构,并试着学习一个PHP框架或者Python框架(可选);

- 了解Bootstrap的布局或者CSS;

8、源码审计与漏洞分析(3周)

- 能独立分析脚本源码程序并发现安全问题。

- 熟悉源码审计的动态和静态方法,并知道如何去分析程序;

- 从Wooyun上寻找开源程序的漏洞进行分析并试着自己分析;

- 了解Web漏洞的形成原因,然后通过关键字进行查找分析;

- 研究Web漏洞形成原理和如何从源码层面避免该类漏洞,并整理成checklist。

9、安全体系设计与开发(5周)

- 能建立自己的安全体系,并能提出一些安全建议或者系统架构。

- 开发一些实用的安全小工具并开源,体现个人实力;

- 建立自己的安全体系,对公司安全有自己的一些认识和见解;

- 提出或者加入大型安全系统的架构或者开发;

最后我也给大家整理了一些学习资料笔记等,大部分都是比较不错的,希望对大家有帮助!

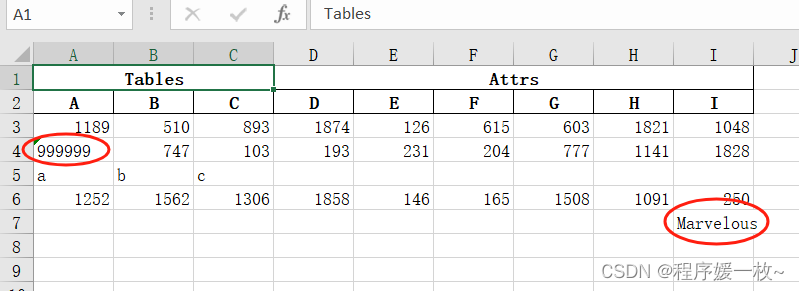

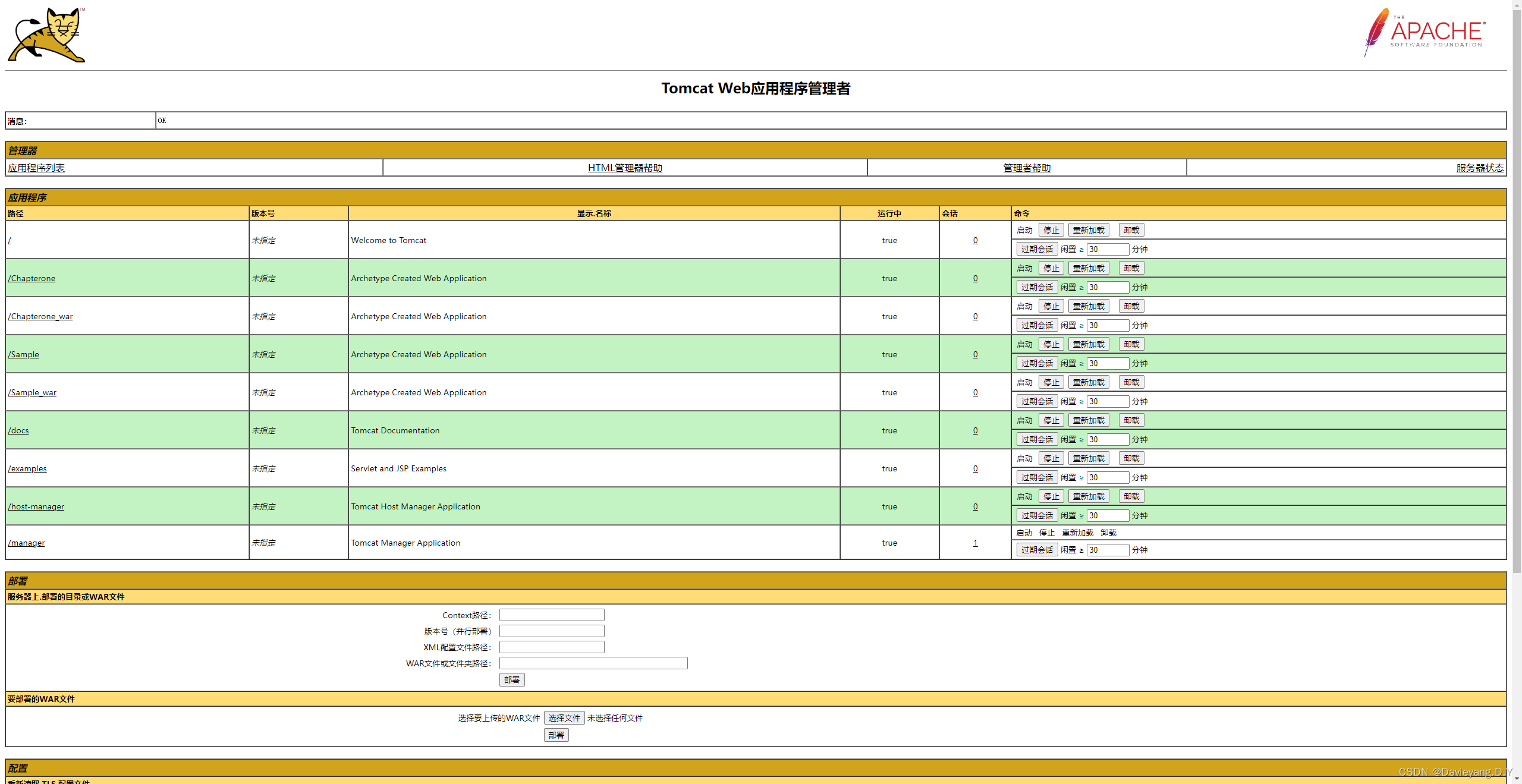

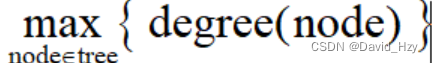

部分内容展示

视频教程

src和hvv资料

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你也想学习:黑客&网络安全的渗透攻防

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

在这里领取:

这个是我花了几天几夜自整理的最新最全网安学习资料包免费共享给你们,其中包含以下东西:

1.学习路线&职业规划

2.全套体系课&入门到精通

3.黑客电子书&面试资料

4.漏洞挖掘工具和学习文档